华为网络设备上常用的安全技术

概述

ACL AM MAC ARP AAA Dot1x

文章目录:

安全技术1:ACL(访问控制列表)

安全技术2:AM(访问管理配置)

安全技术3:MAC绑定

安全技术4:ARP绑定

安全技术5:AAA

安全技术6:802.1x

安全技术1:ACL

说明:ACL(Access Control List,访问控制列表)

ACL即是通过配置对报文的匹配规则和处理操作来实现包过滤的功能。

基本 ACL:只根据数据包的源IP 地址制定规则。

高级 ACL:根据数据包的源IP 地址、目的IP 地址、IP 承载的协议类型、端口号,协议特性等三、四层信息制定规则。

二层 ACL:根据数据包的源MAC 地址、目的MAC 地址、802.1p 优先级、二层协议类型等二层信息制定规则。

用户自定义 ACL:以数据包的头部为基准,指定从第几个字节开始与掩码进行“与”操作,将从报文提取出来的字符串和用户定义的字符串进行比较,找到匹配的报文。(华为设备默认允许)

??100~199:表示WLAN ACL;

??2000~2999:表示IPv4 基本ACL;

??3000~3999:表示IPv4 高级ACL;

??4000~4999:表示二层ACL;

??5000~5999:表示用户自定义ACL。

??创建时间段:time-range

案例1-1:标准ACL实验

1. 组网需求

禁止192.168.1.100/24通过telnet访问192.168.1.1/24,其它主机不受限制

2. 组网图

3. 配置步骤

int Vlan-interface 1

ip add 192.168.1.1 255.255.255.0

quit

acl number 2000

rule 10 deny source 192.168.1.100 0

quit

应用acl之前测试:192.168.1.100可以通过telnet访问192.168.1.1

应用acl:

user-interface vty 0 4

acl 2000 inbound

quit

应用acl之后测试:192.168.1.100不可以通过telnet访问192.168.1.1

192.168.1.100修改IP地址之后在尝试登录,可成功登录

案例1-2:高级ACL实验

1. 组网需求

禁止192.168.10.100/24与192.168.1.200/24之间ping测试,其它主机不受限制,其它服务不受限制。

2. 组网图

3. 配置步骤

#在交换机上进行如下配置:

int Vlan-interface 1

ip add 192.168.1.1 255.255.255.0

quit

vlan 10

port Ethernet 0/1

quit

int Vlan-interface 10

ip add 192.168.10.1 255.255.255.0

quit

#192.168.10.100pc去ping测试192.168.1.200pc

#192.168.1.200pc去ping测试192.168.10.100pc

#配置ACL 3000

acl number 3000

rule 10 deny icmp source 192.168.10.100 0 destination 192.168.1.200 0

quit

#应用ACL

packet-filter ip-group 3000 rule 10

#查看ACL信息

[S10]dis acl config all

Advanced ACL 3000, 1 rule,

rule 10 deny icmp source 192.168.10.100 0 destination 192.168.1.200 0 (0 times matched)

[S10]dis acl running-packet-filter all

Acl 3000 rule 10 运行

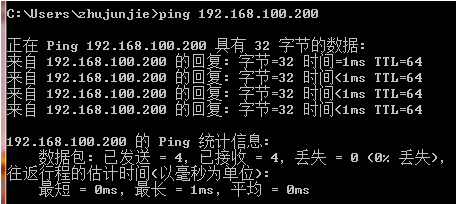

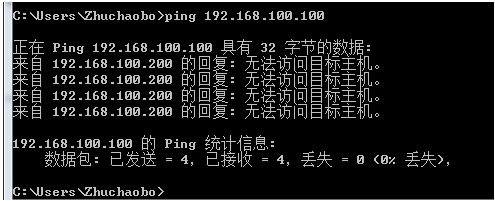

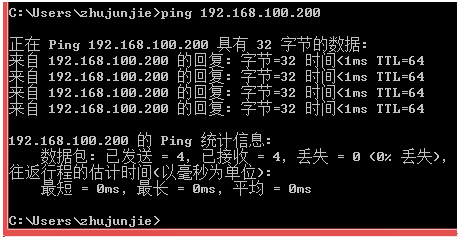

#客户端进行测试:zhujunjie-pc的ip地址为192.168.10.100,zhuchaobo-pc的ip地址为192.168.1.200

zhuchaobo-pc修改ip地址为192.168.1.20之后在进行测试:可以通信。

案例1-3:二层ACL实验二层访问控制列表

二层访问控制列表根据源MAC 地址、源VLAN ID、二层协议类型、报文二层

接收端口、报文二层转发端口、目的MAC 地址等二层信息制定规则,对数据

进行相应处理。

1. 组网需求

使用二层ACL,禁止192.168.100.100与192.168.100.200通信

2. 组网图

注:zhujunjie-pc的192.168.100.100和MAC地址为:88ae-1dd6-489d

zhuchaobo-pc的192.168.100.200和MAC地址为:206a-8a2e-c911

注:交换机版本为:

[sw1]dis version

Huawei Versatile Routing Platform Software

VRP Software, Version 3.10, Release 0041P02

3. 配置步骤

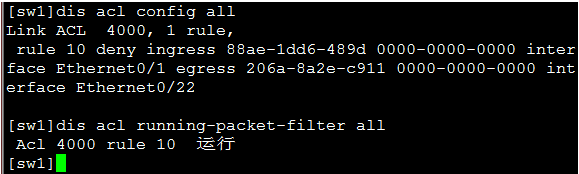

配置二层ACL之前:测试

[sw1]dis arp

IP Address MAC Address VLAN ID Port Name Aging Type

192.168.100.200 206a-8a2e-c911 1 Ethernet0/22 20 Dynamic

192.168.100.100 88ae-1dd6-489d 1 Ethernet0/1 20 Dynamic

#在交换机上配置ACL

acl number 4000

rule 10 deny ingress 88ae-1dd6-489d 0000-0000-0000 interface Ethernet 0/1 egress 206a-8a2e-c911 0000-0000-0000 interface Ethernet 0/22

quit

#在交换机上应用ACL

packet-filter link-group 4000 rule 10

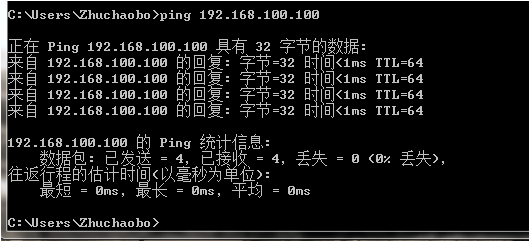

[sw1]dis acl config all

Link ACL 4000, 1 rule,

rule 10 deny ingress 88ae-1dd6-489d 0000-0000-0000 interface Ethernet0/1 egress 206a-8a2e-c911 0000-0000-0000 interface Ethernet0/22

[sw1]dis acl running-packet-filter all

Acl 4000 rule 10 运行

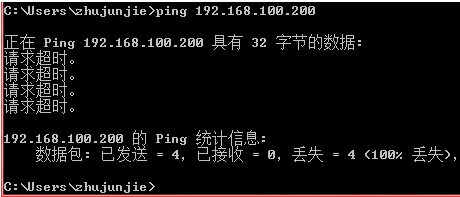

#测试

#取消应用后,再测试

undo packet-filter link-group 4000 rule 10

安全技术2:AM访问管理配置

说明:am访问管理配置

当以太网交换机接入的用户数量不大时,为了降低组网成本,局域网服务提

供者可以不使用认证计费服务器以及DHCP 服务器,而使用以太网交换机提

供的一种低成本简单可行的替代方案。在这个低成本的替代方案中用到了交

换机的两个特性功能:端口和IP 地址的绑定、端口间的二层隔离。

通过在以太网交换机的端口上配置二层隔离功能,用户可以控制端口1 发出的帧不被端口2 接收,端口2发出的帧不被端口1 接收,从而将端口1 与端口2 隔离开来。从而保证了各机构的PC 只能与机构内的其他PC 正常通信,并且确保了各机构内指定的PC 可以与外部网络正常通信。

# 全局开启访问管理功能

[Quidway] am enable

# 配置端口e0/1 上的访问管理IP 地址池

[Quidway-Ethernet0/1] am ip-pool 202.10.20.1 20

# 设置端口e0/1 的二层隔离端口为e0/2功能

[Quidway-Ethernet0/1] am isolate ethernet0/2

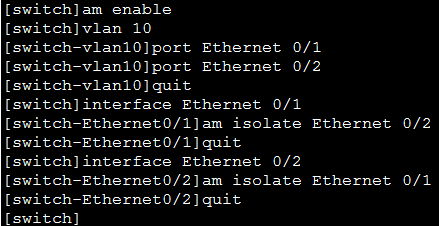

案例2-1:AM二层端口隔离

1. 组网需求

使以太网交换机端口e0/1与端口e0/2二层隔离。

2. 组网图

3. 配置步骤

隔离:

am enable

vlan 10

port Ethernet 0/1

port Ethernet 0/2

quit

interface Ethernet 0/1

am isolate Ethernet 0/2

quit

interface Ethernet 0/2

am isolate Ethernet 0/1

quit

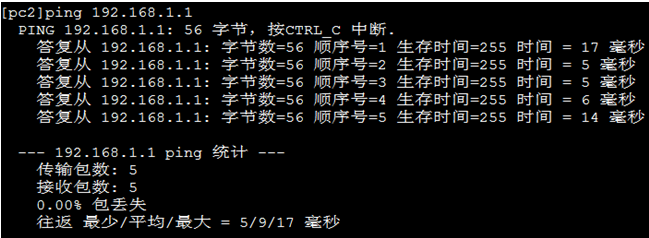

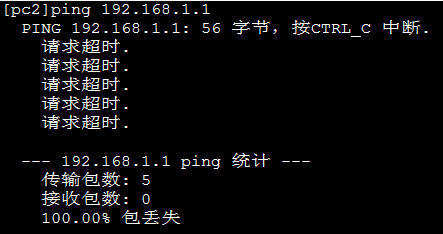

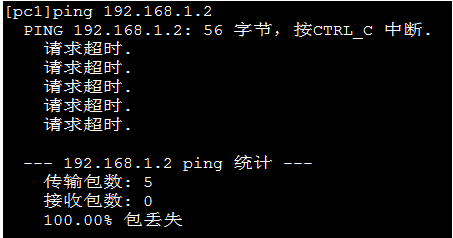

端口e 0/1中客户192.168.1.1与e 0/2的客户192.168.1.2ping测试:

启用am之前:

启用am之后:

此时,更换端口之e0/3和e0/4之后,在测试

案例2-2:AM二层端口地址池:

1. 组网需求

以太网交换机端口e0/1 上访问管理IP 地址池为192.168.1.1~192.168.1.8/24;端口e0/2 上访问管理IP 地址池为192.168.1.9~192.168.1.19/24;

2. 组网图

3. 配置步骤

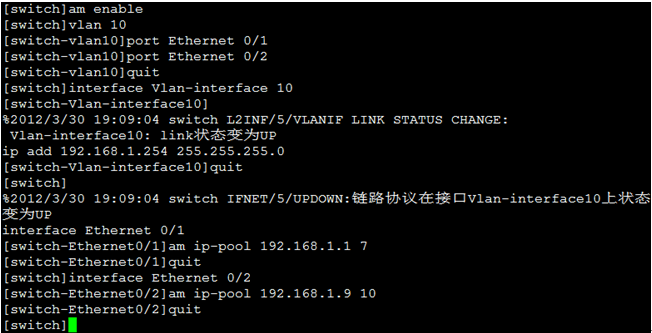

am enable

vlan 10

port Ethernet 0/1

port Ethernet 0/2

quit

interface Vlan-interface 10

ip add 192.168.1.254 255.255.255.0

quit

interface Ethernet 0/1

am ip-pool 192.168.1.1 7

quit

interface Ethernet 0/2

am ip-pool 192.168.1.9 10

quit

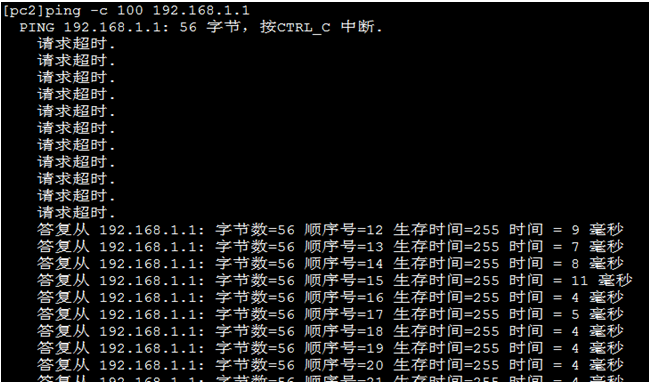

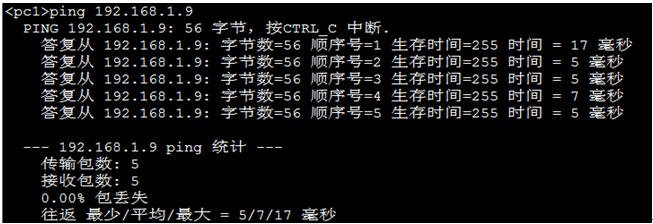

启用am之前测试:

启用am之后测试:e 0/2的客户192.168.1.9将ip地址修改为192.168.1.100,此时无法通信

安全技术3:IP-MAC绑定

说明:

华为三层设备上可以做到ip和mac绑定,来预防ARP对网络造成的影响

MAC地址绑定就是利用三层交换机的安全控制列表将交换机上的端口与所对应的MAC地址进行捆绑。由于每个网络适配卡具有唯一的MAC地址,为了有效防止非法用户盗用网络资源,MAC地址绑定可以有效的规避非法用户的接入。以进行网络物理层面的安全保护。

添加MAC 地址表项

mac-address { static | dynamic |blackhole } mac-address interface

interface-type interface-number vlan vlan-id

设置端口最多可以学习到的MAC 地址数量

mac-address max-mac-count count

显示地址表信息

display mac-address[ display-option ]

案例3:IP-MAC绑定实验

1. 组网需求

交换机的管理者希望在端口 Ethernet1/0/2 上对用户接入进行MAC 地址认证,以控制用户对Internet 的访问。

2. 组网图

3.配置步骤

mac static 1111-2222-3333 interface Ethernet 0/1 vlan 1

安全技术4:ARP绑定

说明:

ARP 即地址解析协议主要用于从IP 地址到以太网MAC 地址的解析。

如将ARP 映射表绑定,就可以防止一般的ARP欺骗攻击。防止ARP病毒攻击的最有效手段:双向静态ARP绑定

ARP 映射绑定:

arp static 10.2.238.7 000a-e436-d354

arp ip-address mac-address VLANID{ interface_type interface_num | interface_name }

显示ARP 映射表show arp [ static | dynamic | all ]

打开ARP 调试信息开关debug arp packet

案例4:ARP绑定实验

1. 组网需求

??关闭 ARP 表项检查功能。

??设置交换机上动态 ARP 表项的老化时间为10 分钟。

??增加一个静态ARP 表项,IP 地址为192.168.1.1,对应的MAC 地址为

00e0-fc01-0000,对应的出端口为属于VLAN 1 的端口Ethernet1/0/10。

2. 组网图

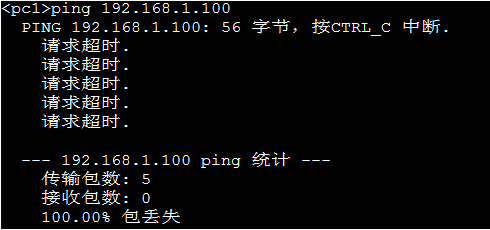

3. 配置步骤

undo arp check enable

arp timer aging 10

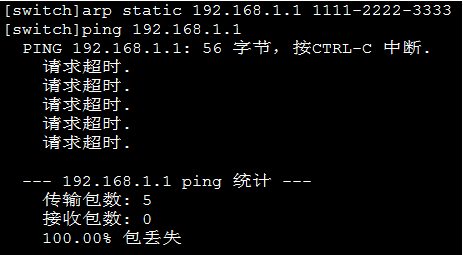

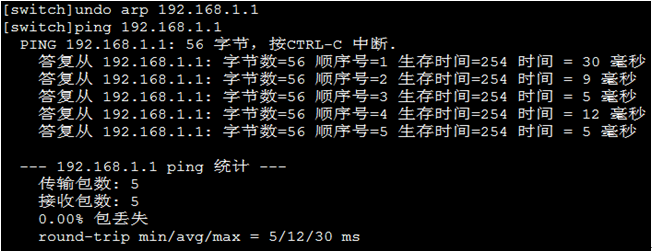

arp static 192.168.1.1 1111-2222-3333

#测试

4. 取消绑定,测试:

安全技术5:AAA

说明:

AAA 是Authentication,Authorization and Accounting(认证、授权和计费)的简称,它是对网络安全的一种管理方式。提供了一个对认证、授权和计费这三种功能进行统一配置的框架。

???认证:哪些用户可以访问网络服务器;

???授权:具有访问权的用户可以得到哪些服务;

???计费:如何对正在使用网络资源的用户进行计费。

AAA 一般采用客户端/服务器结构:客户端运行于被管理的资源侧,服务器上集中存放用户信息。因此,AAA 框架具有良好的可扩展性,并且容易实现用户信息的集中管理。

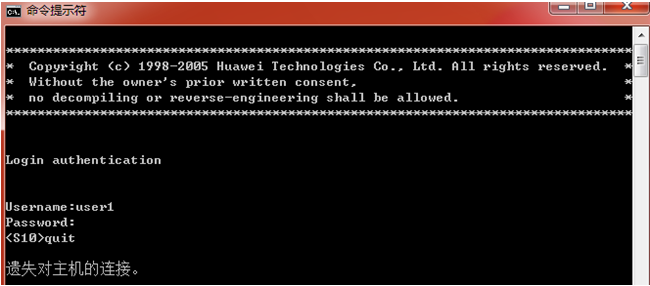

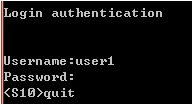

案例5:AAA配置举例(Telnet用户本地认证配置)

经典案例请参考我的博客:

请点击:华为AAA认证

请点击:华为AAA认证典型配置举例

请点击:华为S2000-HI交换机与cisco的acs结合做认证

1. 组网需求

现需要通过配置交换机实现对登录交换机的Telnet用户进行本地认证。

2. 组网拓扑图

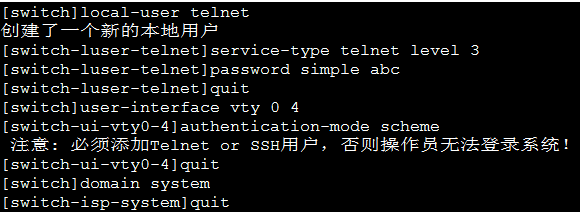

3. 配置步骤:

# 创建本地用户telnet。

local-user telnet

service-type telnet level 3

password simple abc

quit

# 配置Telnet用户采用AAA认证方式。

user-interface vty 0 4

authentication-mode scheme

quit

# 配置缺省system域采用的认证方式。

domain system

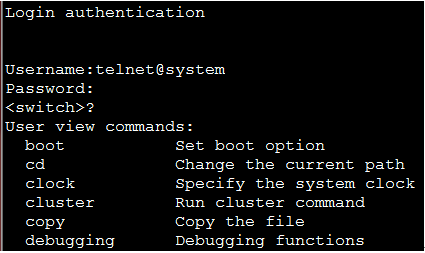

使用Telnet登录时输入用户名为telnet@system,以使用system域进行认证。

#客户端登陆测试

安全技术6:dot1x

说明:

802.1x协议是一种基于端口的网络接入控制(Port Based Network Access Control)协议。“基于端口的网络接入控制”是指在局域网接入设备的端口这一级对所接入的设备进行认证和控制。连接在端口上的用户设备如果能通过认证,就可以访问局域网中的资源;如果不能通过认证,则无法访问局域网中的资源。

案例6:802.1x典型配置举例

经典案例请参考我的博客:

华为S2000-HI交换机与cisco的acs结合做认证

1. 组网需求

? 本地802.1x接入用户的用户名为localuser,密码为localpass,使用明文输入,闲置切断功能处于打开状态。

2. 组网图

3. 配置步骤

# 开启全局802.1x特性。

<Sysname> system-view

System View: return to User View with Ctrl+Z.

[Sysname] dot1x

# 开启指定端口Ethernet 1/0/1的802.1x特性。

[Sysname] dot1x interface Ethernet 1/0/1

# 设置接入控制方式(该命令可以不配置,因为端口的接入控制在缺省情况下就是基于MAC地址的)。

[Sysname] dot1x port-method macbased interface Ethernet 1/0/1

# 创建RADIUS方案radius1并进入其视图。

[Sysname] radius scheme radius1

# 设置主认证/计费RADIUS服务器的IP地址。

[Sysname-radius-radius1] primary authentication 10.11.1.1

[Sysname-radius-radius1] primary accounting 10.11.1.2

# 设置备份认证/计费RADIUS服务器的IP地址。

[Sysname-radius-radius1] secondary authentication 10.11.1.2

[Sysname-radius-radius1] secondary accounting 10.11.1.1

# 设置系统与认证RADIUS服务器交互报文时的加密密码。

[Sysname -radius-radius1] key authentication name

# 设置系统与计费RADIUS服务器交互报文时的加密密码。

[Sysname-radius-radius1] key accounting money

# 设置系统向RADIUS服务器重发报文的时间间隔与次数。

[Sysname-radius-radius1] timer 5

[Sysname-radius-radius1] retry 5

# 设置系统向RADIUS服务器发送实时计费报文的时间间隔。

[Sysname-radius-radius1] timer realtime-accounting 15

# 指示系统从用户名中去除用户域名后再将之传给RADIUS服务器。

[Sysname-radius-radius1] user-name-format without-domain

[Sysname-radius-radius1] quit

# 创建域aabbcc.net并进入其视图。

[Sysname] domain aabbcc.net

# 指定radius1为该域用户的RADIUS方案,若RADIUS服务器无效,则使用本地认证方案。

[Sysname-isp-aabbcc.net] scheme radius-scheme radius1 local

# 设置该域最多可容纳30个用户。

[Sysname-isp-aabbcc.net] access-limit enable 30

# 启动闲置切断功能并设置相关参数。

[Sysname-isp-aabbcc.net] idle-cut enable 20 2000

[Sysname-isp-aabbcc.net] quit

# 配置域aabbcc.net为缺省用户域。

[Sysname] domain default enable aabbcc.net

# 添加本地接入用户。

[Sysname] local-user localuser

[Sysname-luser-localuser] service-type lan-access

[Sysname-luser-localuser] password simple localpass