【专家视点】电力系统防恶意信息攻击的思考

1、问题的提出和研究意义

现代电力系统已经发展为由物理电力系统和信息通信系统构成的复杂耦合网络系统。已有研究表明,无论是电力系统本身,还是信息通信系统中的部件发生故障或是被攻击,都可能导致整个耦合网络的瘫痪。

数据采集与监控(SCADA)系统就极易受到攻击。2007年,全球最大的黑客大会“Defcon”就提出SCADA系统将成为黑客攻击的主要目标。这里的黑客有可能是恶意的个人和组织,也有可能是恐怖分子,甚至有可能是敌对国家和地区。在电力系统中大量应用的工业控制系统,也极易成为信息攻击的目标。最著名的例子当属Stuxnet病毒。Stuxnet病毒是世界上首例被精心设计以攻击工业自动化控制系统的病毒。Stuxnet病毒巧妙地避开不同网络之间的安全认证机制,不断传播,成功感染了核电厂控制系统。直到2010年7月,因为一个偶然的事件,Stuxnet病毒才被首次发现。此时,Stuxnet病毒已经感染了超过10万台计算机(伊朗境内),1 000台离心机,大大滞后了伊朗的核进程。其他实例还有:2000年10月13日,四川二滩水电厂控制系统收到异常信号停机,7 s甩出力890 MW,川渝电网几乎瓦解;2003年1月,Slammer蠕虫病毒扰乱美国俄亥俄州的一家核电厂运行;2003年12月30日,龙泉、政平、鹅城换流站控制系统感染病毒。而最新的例子是2015年底发生在乌克兰的由于具有高度破坏性的恶意软件攻击导致的至少3个区域的大规模停电事故。

本文通过2个简例分析,说明恶意信息攻击者如何通过对电力量测系统的攻击和电力控制系统的攻击,使得电力系统出现误判或直接失去安全稳定,进而提出信息安全防御系统的设计思路。

2、电力观测系统遭攻击及其防御

电力观测系统指包括SCADA系统、相量测量单元(PMU)、继电保护信息在内的测量系统和包括状态估计在内的电力系统状态评估系统。电力观测系统是电力系统的眼睛,为电力系统中的决策支持提供基本和必要的信息服务。信息攻击者如果成功攻击电力观测系统,会对整个电力系统造成重大危险。在未来可能出现综合采用多种攻击途径,侵入并且改变电力观测系统的攻击方式,进而影响依赖于观测系统的决策支持系统。例如,将量测设备的远程控制终端的密码系统破解后进行数据修改,或者通过光纤窃听技术截获并修改SCADA系统传送至控制中心的数据。这一类攻击方式称之为坏数据注入攻击。

坏数据注入攻击通过控制电力观测系统中若干个测量仪器的测量值,来干扰电力系统状态估计的结果,同时,通过精心设计,保证被修改的测量值不会被传统状态估计的坏数据辨识(Bad Data Detector)模块检测出来。这类进攻方式的目标是对电力系统的控制中心的决策系统造成影响。除了改变对电力系统物理状态的估计以及运行调度的决策,此类进攻方式可以进一步影响基于电力系统之上的各种衍生系统(例如电力市场),造成巨大经济损失。

在智能电网背景下,分布式能源和可再生能源迅速发展,电力系统的测量和控制设备相应增加,设备间的通信也迅猛增长。在这种背景下,坏数据注入攻击方式的可能性也在增大。对于恶意数据注入的识别难度远远高于传统上识别随机测量误差的难度。坏数据注入的攻击方式与传统的物理攻击方式的一个显著区别在于它难以被识别,现有的检测手段甚至根本无法识别出此类进攻的存在。

笔者研究认为,通过精心设计的坏数据注入,可以成功地欺骗传统基于残差的坏数据辨识模块,并且将状态估计的结果朝有利于发起攻击方的方向转变。如果要对状态估计产生越大的影响,则需要成功攻入越多的测量点。通过优化算法,信息攻击者可以找到尽可能少的攻击点,注入坏数据,达到尽可能大的攻击效果。

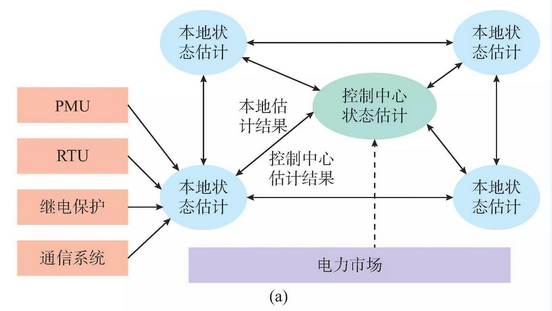

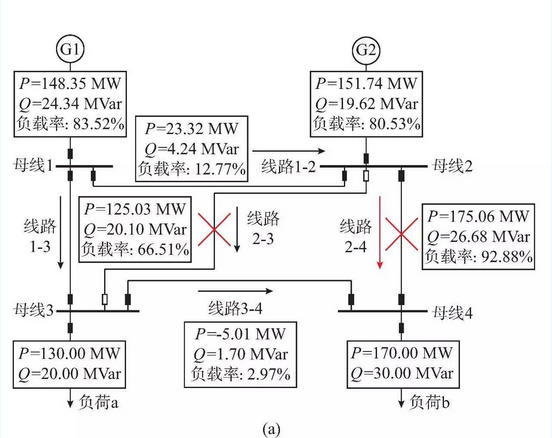

针对现有电力量测系统的结构及其可能受到的信息攻击,有必要建立如下分层分布式的电力系统全状态估计。

1) 充分利用本地大量的冗余测量数据以及相连变电站的测量数据,实现对测量结果的本地估计以及进行可疑数据检测。其结果传输至控制中心,用于进行全系统的状态估计。

2) 在控制中心,除了接收传统一次设备的测量值或者估计值外,还接收多个其他有关系统的信息来帮助进行全系统状态估计。所接收的信息包括部分二次设备(如保护系统)的测量值、通信系统和信息系统中的日志、电力市场中的经济数据等。控制中心也接收变电站对于受到攻击的报警信息。

3) 控制中心的状态估计结果可以下传给本地状态估计模块,进行二次校核。如果从控制中心接收到的状态与本地估计的状态有巨大差别,则向控制中心发出报警。

该架构在极端情况下仍具有很强的鲁棒性。例如,当控制中心判断出某个变电站被信息攻击者完全控制,则会通知与该变电站相连的其余变电站,从而共同对该变电站的数据进行屏蔽,并且对除该变电站之外的其余系统进行状态估计。又如,当本地状态估计判断控制中心被信息攻击者完全控制时,可以对其所在局部电力系统进行状态估计,以配合对局部电力系统的控制。

该系统的结构性示意图见图1。

该功能单元使用多层面的信息来识别坏数据注入,包括电力一次设备、二次设备、通信系统、电力市场等。比如,保护设备的测量值和保护动作的判断可以用来对状态估计中的线路过载等结果进行校核;通信系统中的日志可以发现可疑操作,进而对测量值的可信度进行设定;对于以破坏电力市场或者非法牟利为目的的坏数据注入攻击,如果在电力系统物理层面没有能够识别出来,则可以通过电力市场层面中的信息来帮助检测此类攻击的存在与否。

3、恶意信息进攻者连续攻击及其防御

3.1连续攻击简例分析

与随机事故不同,恶意信息攻击者攻击具有高度的智能化和组织化。在侵入电力控制系统后,恶意信息攻击者有可能预判系统操作人员对特定攻击的应对,由此发起多波次进攻,环环相扣,最终造成系统全面崩溃。这里用一个简单的例子加以说明。

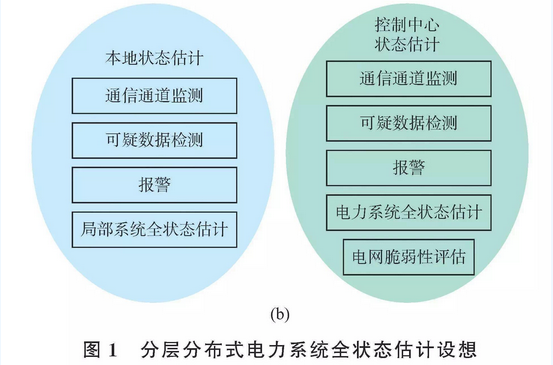

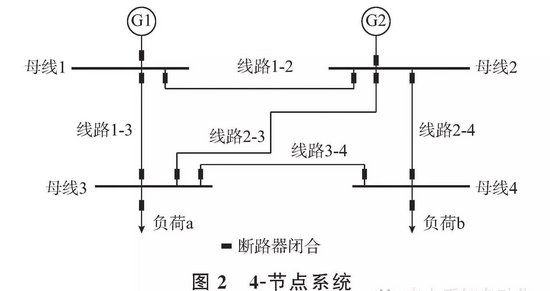

图2是一个4节点系统。线路1-2,1-3,2-3,2-4,3-4的特性相同,长度的比例为:3∶2∶2∶1∶1。系统操作人员以最小网损为目标函数,运行最优潮流(OPF)计算,由此进行调度。系统潮流分布如图3(a)所示。假设信息攻击者侵入电力系统,以造成系统崩溃为目标,进行破坏。这里设想有两种场景:

场景一:信息攻击者不了解系统调度算法,每次破坏就攻击负荷最重的线路,使其断开。信息攻击者首先断开线路2-4,仿真结果显示系统保持动态稳定。操作人员根据OPF计算结果重新调度,潮流分布如图3(b)所示。信息攻击者接着断开线路3-4,负荷b失去供电,但是系统其他部分保持稳定。操作人员根据OPF计算结果重新调度,潮流分布如图3(c)所示。信息攻击者再断开线路1-3,系统继续保持动态稳定。操作人员根据OPF计算结果重新调度,潮流分布如图3(d)所示。这时候信息攻击者断开线路2-3,系统当然会解列。

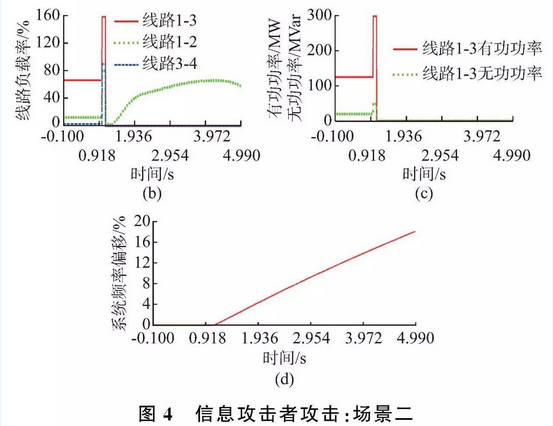

场景二:信息攻击者知道系统调度算法,能够预测在一次攻击后的系统潮流分布,由此信息攻击者制定组合攻击方案,以最小的代价诱发电力系统连锁事件,造成系统崩溃。信息攻击者首先断开线路2-3,系统保持动态稳定。操作人员根据OPF计算结果重新调度,潮流分布如图4(a)所示。这时信息攻击者断开线路2-4,仿真结果显示系统失稳。如图4(b)和(c)所示,线路1-3的负荷达到了其容量的150%(信息攻击者在t=1 s断开线路2-4),保护系统因此在t=1.1 s断开线路1-3。系统被迫解列,负荷a和b断电,G1和G2因为系统频率偏移过大,被迫停机。与场景一相比,信息攻击者只断开了2条传输线,就造成了系统崩溃。

3.2信息安全防御系统

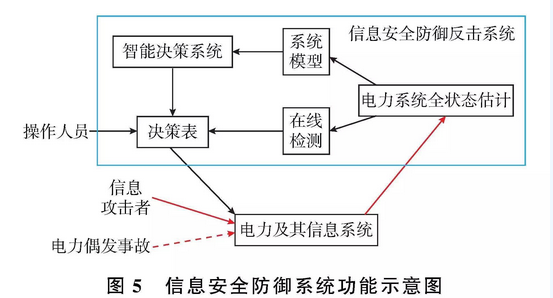

信息安全防御系统是在时空协调的大停电防御系统的基础上,考虑信息攻击对电力系统的影响。使电力系统在偶发事故和信息攻击下都能保持稳定,而且发动有效反击,使恶意信息攻击者丧失继续攻击的能力。该系统将从根本上解决信息攻击和偶发事故对电力系统的威胁。其结构和功能见图5。

该系统从电力系统及其信息系统获得电力及信息的状态,利用节2提到的电力系统全状态估计模块,对电力系统和信息系统的状态进行评估。智能决策系统根据电力和信息的状态,及预想的电力故障和信息攻击,模拟信息攻击者和系统操作人员之间的博弈过程,定量分析得到博弈策略,并将策略储存到决策表中。而系统的在线检测功能实时监测电力故障和信息攻击,如若发生,则在决策表中匹配对应策略,加以实施。类似电网安全防御系统,信息安全防御系统的博弈策略在初期,可以采用“离线预算,实时匹配”的方法。待相应的方法成熟之后,亦可发展到“在线预算,实时匹配”。

因此,信息安全防御系统的两大主要功能单元如下。

1) 电力系统全状态估计:通过对电力系统和信息系统量测的分析和估计,对电力系统的全状态(电力+信息)进行评估,在线跟踪系统实际工况及信息攻击的状况。

2) 智能决策系统:寻找最优的博弈策略以进行防御反击。可以采用斯塔尔博格(详细解释见附录A)竞争和随机博弈(详细解释见附录B)相结合的方法作为核心技术,构建智能决策系统。该系统使用虚拟操作人员模块模拟操作人员;使用虚拟信息攻击者模块模拟信息攻击者。基于电力系统全状态估计的结果,智能决策系统建立系统模型。通过虚拟操作人员、虚拟信息攻击者、系统模型,智能决策系统模拟操作人员和信息攻击者的博弈过程。该系统使用斯塔尔博格竞争和随机博弈相结合的方法定量分析博弈策略,选择最优的博弈策略。

4、结语

通信信息系统和电力系统的深度融合,使得电力系统面临信息安全的严峻挑战。信息攻击者对电力系统进行攻击的方式多种多样,但从其最终对电力系统的影响看,可以分为两类,即对系统可观性的影响和对系统可控性的影响。因此,跳出各类具体信息攻击方式的束缚,从最终影响因素出发提出解决问题的方法,将使得该方法具有广泛的适用性,也使得对信息攻击的防御更加主动。本文提出的信息安全防御系统,通过电力系统全状态估计和智能决策系统,从可观性和可控性两方面提高了电力系统抵御信息攻击的能力。该系统能实现在电力系统偶发事故和信息攻击下的监测、防御和控制,而且能通过有效反击,使信息攻击者丧失继续攻击的能力。